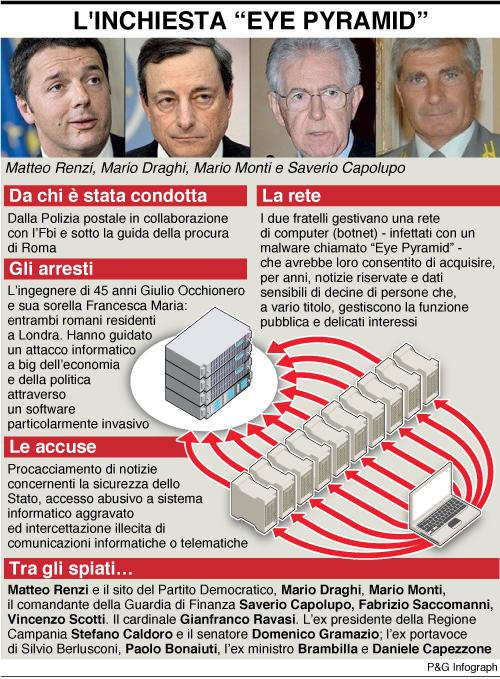

Matteo Renzi ma anche Mario Draghi, Mario Monti, Fabrizio Saccomanni, Vincenzo Scotti, Piero Fassino, Ignazio La Russa, Fabrizio Cicchitto, Daniele Capezzone, Michela Vittoria Brambilla, Paolo Bonaiuti, Vincenzo Fortunato, Saverio Capolupo. E risultano "compromessi" anche i pc in uso a due collaboratori del cardinale Gianfranco Ravasi, dal 2007 presidente del Pontificio Consiglio della Cultura, della Pontificia Commissione di Archeologia Sacra e del Consiglio di coordinamento tra Accademie Pontificie.

Politici, ex premier, banchieri, il comandante generale della Guardia di Finanza e il numero uno della Bce sono tra le personalità finite nel mirino di Giulio e Francesca Maria Occhionero, i due fratelli di 45 e 49 anni arrestati oggi.

E nell'elenco delle "vittime più significative" della centrale di spionaggio telematico scoperta dalla Polizia ci sono anche studi legali e professionali, società di recupero crediti, enti istituzionali (FOTO). Risulterebbe compromesso un pc della segreteria della facoltà di Lettere della Seconda università di Napoli, il pc in uso a un dirigente dell'ufficio contenzioso dell'avvocatura regionale della Regione Lazio. Hackerata anche la Casa Bonus Pastor, struttura alberghiera di proprietà del Vicariato di Roma.

I reati contestati sono procacciamento di notizie concernenti la sicurezza dello Stato, accesso abusivo a sistema informatico aggravato ed intercettazione illecita di comunicazioni informatiche o telematiche.

Grazie a una estesa rete di computer infettati, tramite la diffusione di un malware denominato 'Eyepiramid', i due da anni acquisivano da numerosissime vittime prescelte notizie riservate e dati sensibili. Non 'vittime qualunque', quindi, ma soggetti in possesso di informazioni particolarmente sensibili e strategiche o di particolare valore per chi opera in determinati ambiti finanziari.

Ingegnere nucleare lui, i due fratelli sono residenti a Londra ma domiciliati a Roma e molto noti nel mondo dell’alta finanza capitolina.

I due provvedimenti di custodia cautelare in carcere sono stati eseguiti nell’ambito di una complessa attività di indagine condotta dal C.N.A.I.P.I.C. (Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche) del servizio Polizia Postale e delle Comunicazioni e coordinata dalla Procura della Repubblica di Roma.

L’indagine ha preso le sue mosse dalla segnalazione al C.N.A.I.P.I.C. dell’invio di una mail, indirizzata a un amministratore di rilievo di un’infrastruttura critica nazionale, contenente il malware 'Eyepiramid' (da cui prende anche il nome l'operazione).

Tra gli osservati dall''Occhio della Piramide' gli appartenenti a una loggia massonica, archiviati sotto la sigla 'BROS' (fratelli) in una cartella piazzata in una delle numerose drop zone all’estero. Con la sigla 'POBU' (Politicians Business) invece venivano catalogati gli esponenti politici target del sodalizio criminale.

L’indagine ha altresì permesso di ricostruire un complesso scenario fatto di 'società a scatole cinesi' nazionali e straniere, usate come paravento per l’acquisizione, in via anonima, di servizi informatici all’estero. E proprio il concreto pericolo di una fuga all’estero degli indagati, titolari di diverse attività fuori confine, ha infatti determinato l’emissione delle misure cautelari.

L'indagine è in corso da otto mesi ma "si può considerare appena iniziata" per i suoi possibili sviluppi investigativi, dice all'AdnKronos Roberto Di Legami, direttore del servizio Polizia Postale e delle Comunicazioni, che aggiunge: "All'inizio non avevamo il sentore che si trattasse di un episodio criminale di questo livello. L'indagine è nata dalla segnalazione di un responsabile sicurezza dell'Enav che aveva ricevuto un'email da uno studio legale con il quale non aveva mai avuto contatti. E' poi proseguita facendo emergere un fenomeno molto più vasto e ramificato, una centrale di spionaggio molto sofisticata e capace di raggiungere il vertice delle istituzioni".

E' stata infatti "delineata ben presto la potenzialità offensiva del malware utilizzato" degli Occhionero. "Abbiamo così svolto un'attività specifica che ci ha permesso di accertare che il 'codice malevolo' utilizzato poteva essere appannaggio solo di un'organizzazione di alto livello". I responsabili, infatti, "riuscivano non solo a leggere le mail delle loro inconsapevoli vittime, ma addirittura a scoprire ciò che veniva digitato sulla tastiera, perfino se il documento non veniva inviato".

A questo punto "si apre una fase tutt'altro che semplice, perché i file presenti nei pc sequestrati erano stati rigorosamente criptati. Bisognerà capire l'estensione della rete dei computer infettati, fino ad accertare tutta la geografia di 'esfiltrazione' dei dati carpiti dall'organizzazione". Al momento "non sono emerse finalità estorsive" da parte dei due arrestati. "Si sta cercando di capire - conclude Di Legami - se dall'attività di dossieraggio siano potuti derivare vantaggi economici, soprattutto per quanto riguarda le informazioni di natura finanziaria".