Milano, 21 marzo 2023. Nell’ottobre del 2022, i ricercatori di Kaspersky hanno scoperto una campagna di Advanced Persistent Threat (APT) che ha come obiettivo le organizzazioni situate nell’area del conflitto in corso tra Russia e Ucraina. Questa campagna di spionaggio, denominata CommonMagic, è attiva almeno da settembre 2021 e utilizza un malware precedentemente sconosciuto per raccogliere dati dai suoi obiettivi, tra cui aziende del settore amministrativo, agricolo e dei trasporti situate nelle regioni di Donetsk, Luhansk e Crimea.

Gli attacchi vengono eseguiti utilizzando PowerMagic, una backdoor basata su PowerShell, e CommonMagic, un nuovo framework dannoso in grado di rubare file dai dispositivi USB, raccogliere dati e inviarli all’attaccante. Tuttavia, il suo potenziale non si limita a queste due funzioni, poiché la sua struttura modulare consente di introdurre ulteriori attività malevole tramite nuovi moduli dannosi.

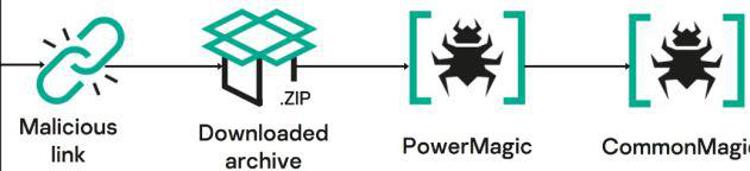

Probabilmente gli attacchi sono iniziati con lo spearphishing o metodi simili, come suggeriscono i passaggi successivi dalla catena di infezione. Gli obiettivi sono stati indirizzati a un URL, che a sua rimandava a un archivio ZIP ospitato su un server illecito. L’archivio conteneva un file dannoso che installava la backdoor PowerMagic e un documento decoy che aveva lo scopo di indurre le vittime a credere che il contenuto fosse legittimo. Kaspersky ha scoperto una serie di archivi di questo tipo con denominazioni che fanno riferimento a vari decreti di organizzazioni rilevanti per le regioni.

Dopo aver scaricato l’archivio e aver selezionato il file di collegamento, la vittima viene infettata dalla backdoor PowerMagic. La backdoor riceve i comandi da una cartella remota situata su un servizio di archiviazione cloud pubblico, esegue i comandi inviati dal server e poi carica i risultati dell’esecuzione sul cloud. Inoltre, PowerMagic si installa anche nel sistema per essere lanciato in modo persistente all’avvio del dispositivo infetto.

Tutti gli obiettivi PowerMagic rilevati da Kaspersky sono stati infettati anche da un framework modulare, CommonMagic, che è stato probabilmente distribuito da PowerMagic, anche se dai dati dispositivi non è chiaro come avvenga l’infezione.

Il framework CommonMagic è composto da più moduli, ognuno dei quali è un file eseguibile lanciato in un processo separato, con i moduli in grado di comunicare tra loro. Il framework è in grado di rubare i file dai dispositivi USB, nonché di scattare screenshot ogni tre secondi e di inviarli all’attaccante.

Attualmente non esistono collegamenti diretti tra il codice e i dati utilizzati in questa campagna e altri già noti, ma dal momento che è ancora attiva e le indagini sono in corso, è possibile che ulteriori ricerche rivelino informazioni aggiuntive che potrebbero aiutare ad attribuire questa campagna a uno specifico attore di minacce. La limitata tipologia di vittime e il tema degli attacchi suggeriscono che gli attaccanti hanno probabilmente un interesse specifico per la situazione geopolitica nella regione della crisi.

“La situazione geopolitica influenza sempre il panorama delle minacce informatiche e porta all’emergere di nuove sfide. Da tempo monitoriamo le attività legate al conflitto tra Russia e Ucraina e questa è una delle nostre ultime scoperte. Sebbene il malware e le tecniche impiegate nella campagna CommonMagic non siano particolarmente sofisticate, l’uso del cloud storage come infrastruttura di comando e controllo è degno di nota. Continueremo le nostre indagini e speriamo di poter condividere ulteriori informazioni su questa campagna”, ha commentato Leonid Bezverzhenko, Security Researcher di Kaspersky’s Global Research and Analysis Team (GReAT).

Il report completo sulla campagna CommonMagic è disponibile su Securelist.

Per evitare di essere vittime di attacchi mirati da parte di attori noti o sconosciuti, i ricercatori di Kaspersky consigliano di:

• Fornire al team SOC l’accesso alle informazioni più recenti sulle minacce (TI). Kaspersky Threat Intelligence Portal è un unico punto di accesso per le informazioni sulle minacce dell’azienda, che fornisce dati sui cyberattacchi e approfondimento raccolti dall’azienda in oltre 20 anni.

• Aggiornare il team di cybersecurity per affrontare le ultime minacce mirate attraverso le sessioni di formazione online di Kaspersky, sviluppate dagli esperti di GReAT.

• Per il rilevamento a livello di endpoint, l’indagine e la risoluzione tempestiva degli incidenti, implementare soluzioni EDR come Kaspersky Endpoint Detection and Response.

• Oltre ad adottare una protezione essenziale degli endpoint, è importante implementare una soluzione di sicurezza di livello aziendale che rilevi precocemente le minacce avanzate a livello di rete, come Kaspersky Anti Targeted Attack Platform.

• Poiché molti attacchi mirati iniziano con il phishing o altre tecniche di social engineering, è importante introdurre una formazione sulla consapevolezza della sicurezza e trasferire le competenze pratiche al vostro team, ad esempio attraverso la Kaspersky Automated Security Awareness Platform.

Contatti di redazione: